Önemli Not: Buradaki araştırma ve inceleme yazısı bahsi geçen sistemleri karalamak için değil, bazen en iyi sistemlerin bile çok kritik güvenlik açıklıklarına maruz kalabileceği konusunda yazılmış ve sunulmuş olan bir inceleme ve araştırma yazısıdır. Saygılarımızla.

PuTTY programının 0.80 ve 0.81 versiyonlarından önceki versiyonları ile ilgili CVE tarafından bir güvenlik zaafiyeti raporu yayımlanmıştı. Rapora göre 0.80 ve 0.81 versiyonlarından önceki versiyonlarında, SSH bağlantısı gerçekleştirilen iki bilgisayardan da, özellikle SSH bağlantıları (Şifreleme algoritmasını çözmeye yarayan kullanıcının şifreleme anahtarını elde etmeye yönelik) ile ilgili bilgi toplamak mümkündü. SSH bağlantıları her ne kadar SHA256 şifreleme algoritması ile şifrelense de SSH bağlantılarının şifrelemesinin çözülmesini mümkün kılan bir şifreleme algoritması daha vardı. O da ECC’idi.[1][2]

Isterseniz önce PuTTY programını, SSH protokolünü, SHA256 ve ECC şifreleme algoritmalarını biraz yakından inceleyelim.

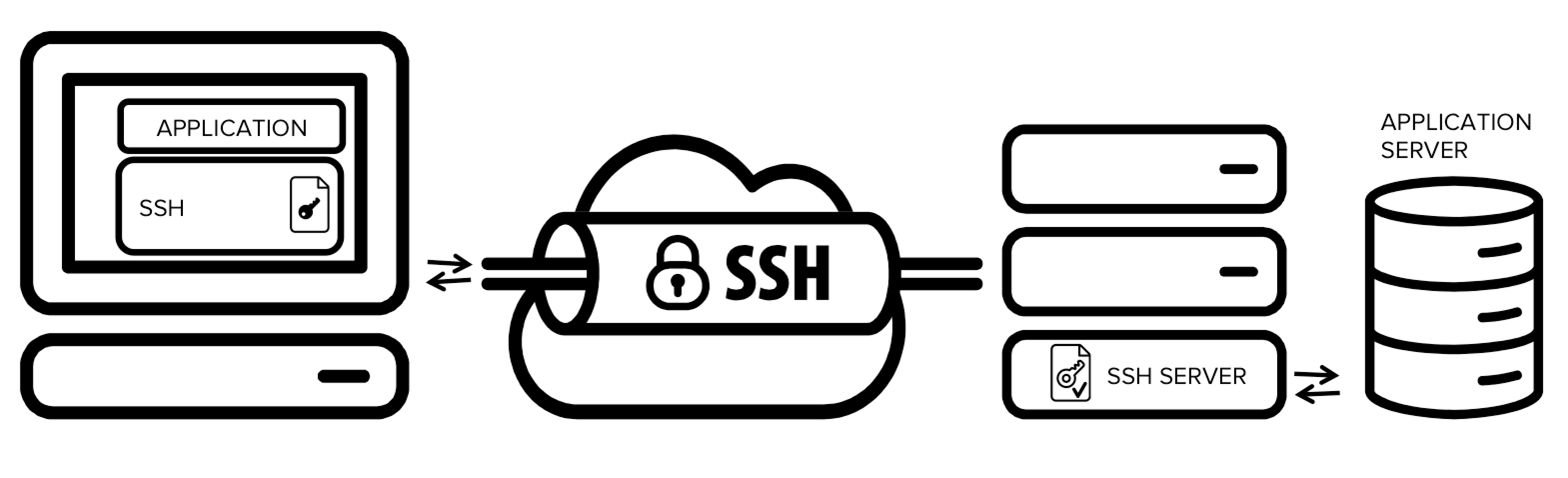

SSH

İki bilgisayar arasındaki güvenli bağlantı işlemlerini gerçekleştiren bir protokol olarak bilinir. Her iki bilgisayarın birbirine bağlanması ve bu bağlantı sırasında gerçekleştirilen bir çok bilgi, SSH Protokolünde kullanılan şifreleme algoritmaları tarafından şifrelenir. Böylelikle olası saldırılarda bilgisayarların verilerinin ele geçirilmesine engel olur.[3]

PuTTY

İki bilgisayar arasındaki Telnet ve SSH bağlantılarını gerçekleştiren bir bağlantı programıdır. Telnet için kısa bir bilgi vermek gerekirse, herhangi bir şifreleme algoritmasına dayanmaksızın iki farklı bilgisayarın birbirine bağlanmasını sağlayan bağlantı protokolüdür. SSH ile Telnet arasındaki tek farkın, Telnet’in şifreleme algoritması olmadan bağlantıyı gerçekleştirmesi, SSH’ın şifreleme algoritması yada algoritmaları aracılığıyla bağlantıyı gerçekleştirmesidir. Telnet, bağlantı gerçekleştiren bilgisayarların hacklenmesine yani ele geçirilmesine olanak tanıdığından ötürü çoğunlukla SSH Protokolü kullanılır. Günümüzdeki Uzak Masaüstü Programların çoğunun tabanı SSH Protokolüne bağlıdır. Her ne kadar onların özel olarak kullandığı şifreleme algoritmaları olsa da, taban SSH olduğu için SSH’ın vermiş olduğu algoritmaları da kullanmaktadırlar.[4][5][6]

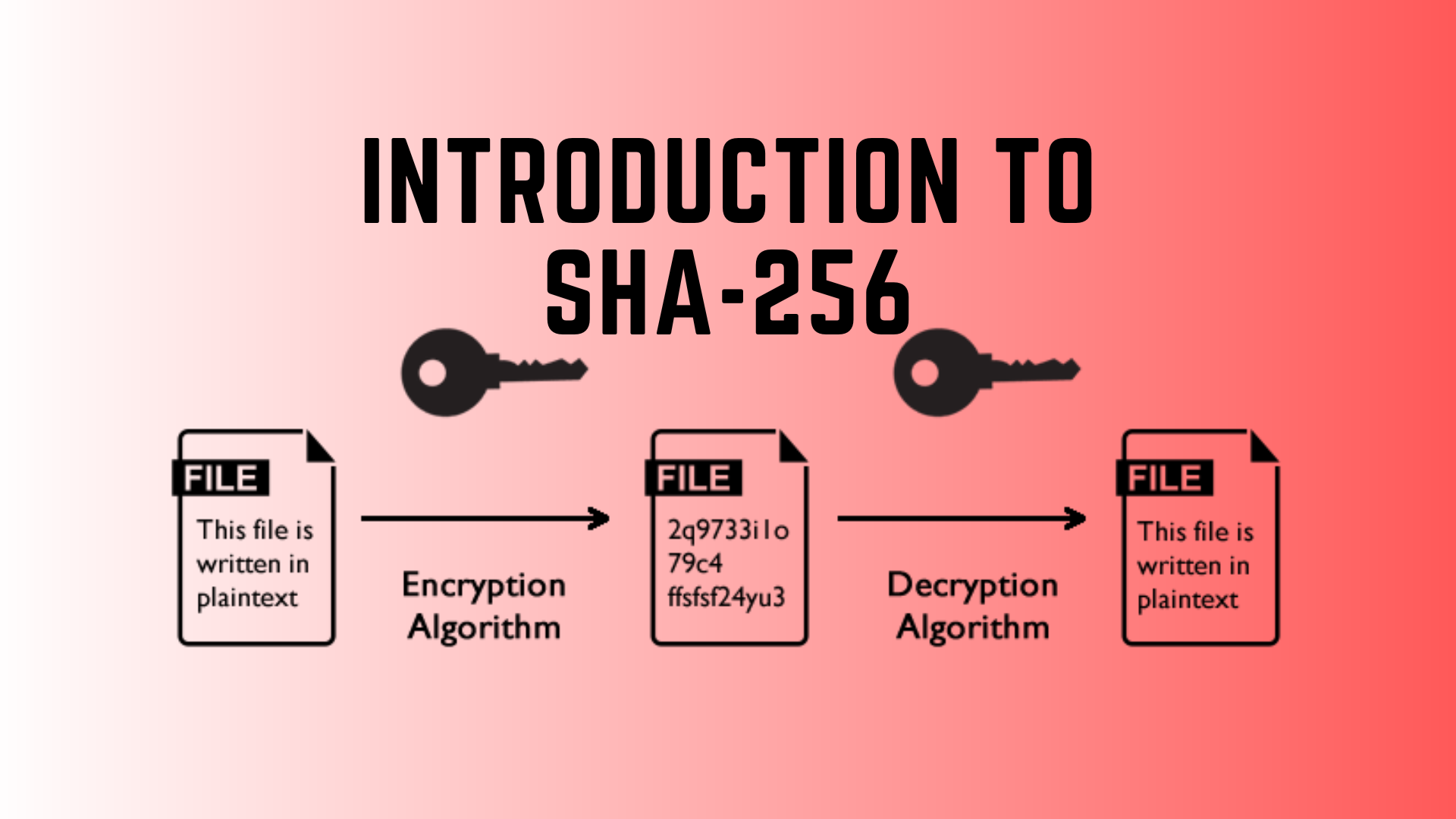

SHA256

SHA-2 şifreleme algoritmaları kümesine bağlı olan bir şifreleme algoritmasıdır. Amerika’nın iç ve dış istihbaratından sorumlu Ulusal Güvenlik Ajansı’na (Bakınız: NSA) bağlı olarak çalışan bilgisayar uzmanları tarafından çıkarılmıştır. Girilen herhangi bir veriyi, (Bu verinin ne olduğunun çok bir önemi yok. Ister bir sayı, bir harf yada bir kişinin kimlik bilgileri de olabilir) içerisinde olan bir takım matematiksel algoritmalar aracılığıyla, 256 bitlik bir anahtara dönüştüren şifreleme algoritmasıdır. 256 bitlik bir anahtarın çözülmesi yaklaşık olarak 100 veya 150 yılı alacağından ötürü, bu şifrelemelerin karşılık geldiği bir Rainbow Table oluşturulur. Bu Rainbow Table bilgisayar sunucularında özellikle dış ağa açık olmayan iç ağlarda barındırılan, 256 bitlik şifrelemelere karşılık gelen cevapları içinde barındıran bir tablonun adıdır.[7][8][9]

ECC

Cebirsel topolojiye dayanan özel matematiksel formülleri kendi içerisinde barındıran bir açık anahtar algoritmasıdır. Açılımı; Eliptik Eğri Şifreleme Algoritması’dır. Dijital imza, sözde rastlantısal üretici ve daha birçok alanda kullanılır. Basit işlemler içerdiğinden ötürü ve işlem karmaşası olmadığı için en çok kullanılan bir şifreleme algoritmasıdır.[10]

PuTTY’nin 0.80 ve 0.81 versiyonlarından önceki versiyonlarında özel olarak kullandığı bir diğer şifreleme algoritması da ECC’dir. ECC tanımı ve işlevi itibariyle işlem karmaşası içermediğinden ve çözülmesi de hızlı olduğundan ötürü SSH ile kriptolanan bilgisayar bilgilerinin çözülmesine de olanak sağlar. Bu durum saldırgana, iki farklı bilgisayarın hacklenmesine yani ele geçirilmesine fırsat verir.

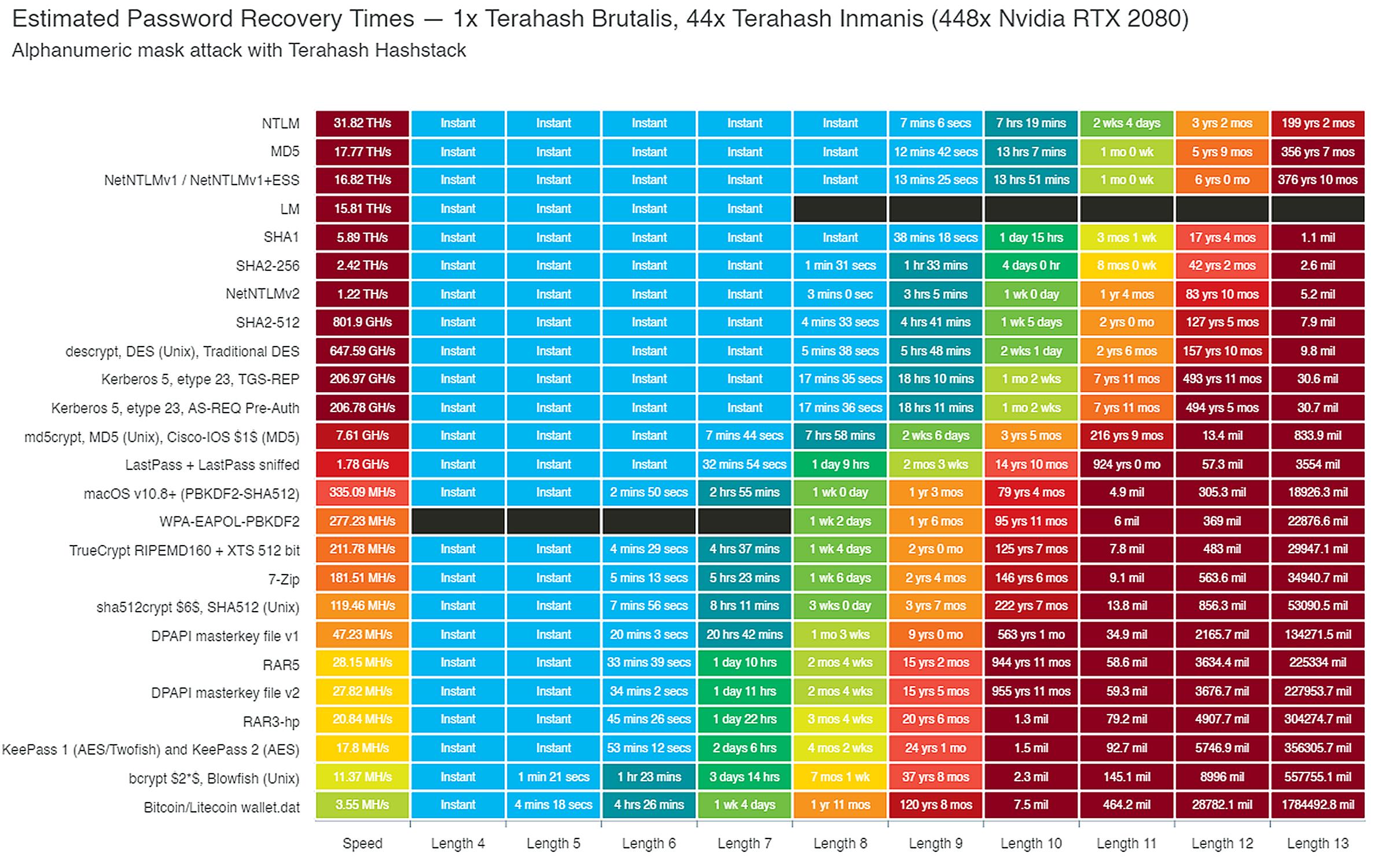

Yukarıdaki görsel, kullanılan şifreleme algoritmasının türüne ve şifrenin uzunluğuna göre, gerçekleştirilecek bir Kaba Kuvvet (Brute Force) saldırısı esnasında olası çözüm süresini gösterir. Mesela SHA-1 ile şifrelenmiş ve ortalama bir uzunluğa sahip bir veriyi çözmeye çalışmak, 17 yıl 4 haftayı alır. Bu şifre ne kadar uzunsa, çözüm süresi de buna bağlı olarak bir hayli artar. Daha fazla bilgilenmek istiyorsanız, kaynağına buradan ulaşabilirsiniz.

Sonuç:

Bir bilgisayarın, yazılımın veya protokolün kullanmış olduğu şifreleme algoritmasının ne kadar güçlü olduğu, o sistemdeki güvenlik açıklarının bulunma olasılığını etkiler. Ancak, hiçbir sistem tamamen güvenli değildir. Güçlü bir şifreleme algoritması bile, uygun koşullar altında zorlanabilir. Bu nedenle, güvenlik önlemleri sadece güçlü algoritmalara dayanmamalıdır; aynı zamanda sürekli izleme, güncelleme ve savunma stratejilerini içermelidir. Bu yazıyı okuyan Bilgisayar Mühendisi, Bilimcisi, Yazılımcısı veya Uzmanı olan sevgili hocam, arkadaşım. Kodlayacağın işletim sisteminde, ortaya çıkartmak istediğin yazılımda veya protokolde, karmaşık şifreleme algoritmaları kullanmaya çalış. Böylelikle yazmış olduğun ürün, saldırganların eline geçmemiş olacaktır. Yinede her ne kadar güvenliği sağlamaya çalışsan da yeni saldırı metodolojileri ve bunlara karşılık savunma metodolojileri ortaya çıkmaya devam edecektir, unutma! Siber güvenlikte %100 güvenli sistem yoktur.

Yazarın Son Notu: Güvenlik konusunda sınırlı kaynaklarım olmasına rağmen, elimden geldiğince ek bilgilerle bu yazıyı zenginleştirmeye çalıştım. Umarım yazdıklarım sizi düşündürmüş ve yeni güvenlik açıkları keşfetme konusunda size ilham vermiştir. Sevgi ve saygılarımla, başarılarınızın daim olması dileğiyle.

Mehmet Ali Özkan

Elinize sağlık hocam. Güzel yazı olmuş.

Mehmet Furkan

Hocam çok teşekkür ederim çok sağ olun <3